Решение о том, заражен ли файл или безопасен от результатов сканирования VirusTotal, может быть разочаровывающим, когда половина антивируса показывает, что он заражен, а другая половина показывает, что он чистый.

Вы можете попытаться проанализировать наполовину обнаруженный файл, используя онлайн-сервис песочницы, например ThreatExpert, но в отчете показано только поведение программы при запуске и не сообщается, что он делает, когда включена опция или когда нажата кнопка в программе. ,

Это когда программное обеспечение для песочницы, такое как Sandboxie, вступает в игру, позволяя вам запускать любые программы на вашем компьютере независимо от того, безопасны они или заражены, и все же любые изменения по-прежнему не влияют на ваш компьютер.

Хотя Sandboxie в основном используется для обеспечения безопасности вашего компьютера за счет запуска программ в изолированном пространстве, его также можно использовать для анализа поведения программы.

Вот 2 способа исследовать изменения, внесенные в вашу компьютерную систему программами, которые запускаются внутри Sandboxie.

Автоматический анализ с использованием Buster Sandbox Analyzer

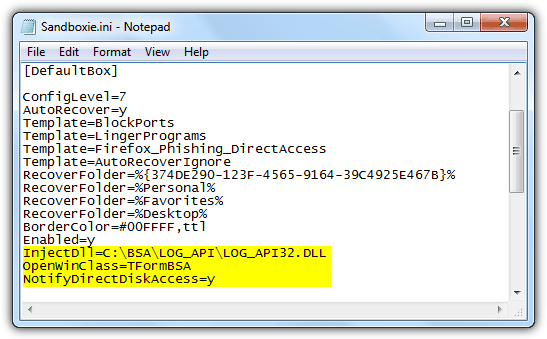

Buster Sandbox Analyzer (BSA) – это бесплатный инструмент, который можно использовать для наблюдения за действиями любого процесса, который запускается внутри Sandboxie. Хотя BSA является переносимым программным обеспечением, оно не работает сразу после установки и требует одноразовой ручной настройки для загрузки файла DLL BSA, добавив 3 строки в INI-файл конфигурации Sandboxie.

Обращаем ваше внимание, что если вы будете точно следовать инструкциям по установке с официального сайта, вы должны извлечь папку Buster Sandbox Analyzer в корень диска C: . Как только это будет сделано, запустите исполняемый файл BSA.EXE из папки C: bsa, и вам нужно будет ввести путь к папке с песочницей, чтобы проверить, где находится папка с песочницей. Чтобы получить местоположение, откройте элемент управления Sandboxie, дважды щелкнув значок желтого лотка для воздушных змеев в области уведомлений, перетащите любую программу и поместите ее в ящик для песочницы по умолчанию. Теперь щелкните правой кнопкой мыши на Sandbox DefaultBox в окне Control и выберите «Исследовать содержимое».

Откроется окно проводника с путем к песочнице, которую вы можете скопировать и вставить в «Папку песочницы для проверки». Нажмите кнопку «Начать анализ» на Buster Sandbox Analyzer, и теперь вы можете запустить программу, которую вы хотите проанализировать, в Sandboxie. Когда программа запускается под Sandboxie, вы увидите окно API Call Log в BSA, заполненное информацией.

После того, как вы закончили тестирование программы и хотите проанализировать ее поведение, вам сначала нужно прекратить процесс из элемента управления Sandboxie, щелкнув правой кнопкой мыши и выбрав «Завершение программ». Вернитесь к Buster Sandbox Analyzer и нажмите кнопку «Завершить анализ». Нажмите на Viewer в строке меню и выберите View Analysis. Откроется текстовый файл анализа с подробным отчетом о действиях программы, которую вы запустили в Sandboxie.

На приведенном ниже снимке экрана показан пример действий, созданных DarkComet RAT. Он проверяет наличие отладчиков, наличие программного обеспечения диспетчера задач, создает автоматический запуск в реестре, регистрирует нажатия клавиш, повышение привилегий, отключает regedit и диспетчер задач и подключается к удаленным хостам с номером порта.

Дополнительные примечанияНекоторые вредоносные программы имеют функцию защиты от отладчика, которая автоматически завершает работу при запуске в средствах отладки или на виртуальных машинах, чтобы предотвратить анализ или заставить менее опытных пользователей думать, что файл безопасен. Buster Sandbox Analyzer определенно опережает игру, потому что он обновляется не реже одного раза в месяц, чтобы вредоносные программы не распознали его как отладчик.

Загрузить Buster Sandbox Analyzer

Ручной анализ

Ручной анализ поведения программы из Sandboxie возможен без использования каких-либо сторонних инструментов, но вы не получите детального анализа по сравнению с Buster Sandbox Analyzer. Вы можете легко выяснить, запрограммировано ли изолированное приложение для переноса каких-либо дополнительных файлов на жесткий диск, и добавили ли любые значения автозапуска в реестр, что является достаточным доказательством для определения того, что программа является вредоносной.

Чтобы просмотреть изменения файла, щелкните правой кнопкой мыши DefaultBox в окне «Sandboxie Control» и выберите «Исследовать содержимое» или, альтернативно, перейдите непосредственно в C: Sandbox (Username) DefaultBox . Если вы видите какую-либо папку, например «диск» или «пользователь», это означает, что изолированное приложение создало некоторые файлы на жестком диске. Продолжайте обращаться к папкам, пока не увидите некоторые файлы. Ниже приведен пример подозрительного поведения, когда изолированное приложение, запущенное с рабочего стола, создает еще одну свою копию в папке данных текущего пользователя.

Что касается анализа изменений в реестре, вам придется сначала прекратить программу из Sandboxie Control. Нажмите WIN + R, чтобы открыть окно Run, введите смерзаться и нажмите ОК. Разверните папку реестра HKEY_USERS, дважды щелкнув по ней, щелкните Файл в строке меню и выберите Загрузить улей, Перейдите в C: Sandbox (имя пользователя) DefaultBox и откройте RegHive без какого-либо расширения файла. Введите что-нибудь, например песочницу, в качестве ключевого имени для легкой идентификации и нажмите ОК.

Другая папка реестра с именем, которое вы ранее установили в качестве имени ключа, будет добавлена в конец HKEY_USERS. Теперь вы можете развернуть папку реестра, чтобы проанализировать добавляемые или изменяемые значения.

Как видно из приведенного выше примера снимка экрана, изолированное приложение в Sandboxie также добавило значение текущего запуска для текущего пользователя в реестре, чтобы запустить файл, который был сброшен в папку Application Data при входе пользователя. Опытный пользователь компьютера и знания смогут оценить, что поведение изолированного приложения, скорее всего, является вредоносным, и вы можете получить подтверждение своих результатов, отправив файл аналитику антивируса с помощью X-Ray.